به گزارش کارشناس شرکت سحاب اخیراً هکرها از اخبار جنجالی مربوط به راس اولبریکت، بنیانگذار بازار تاریک وب Silk Road، سوءاستفاده کردهاند تا کاربران ناآگاه را به دام بیندازند. این حمله که از طریق پلتفرم X (توئیتر سابق) و تلگرام انجام میشود، کاربران را فریب میدهد تا اسکریپتهای مخرب PowerShell را اجرا کنند و سیستمشان را به بدافزار آلوده کنند. در ادامه اخبار سایبری امروز ، به بررسی کامل این حمله، روش کار هکرها و راههای محافظت از خود میپردازیم.

حمله جدید هکرها: از کپچای جعلی تا آلودگی سیستم

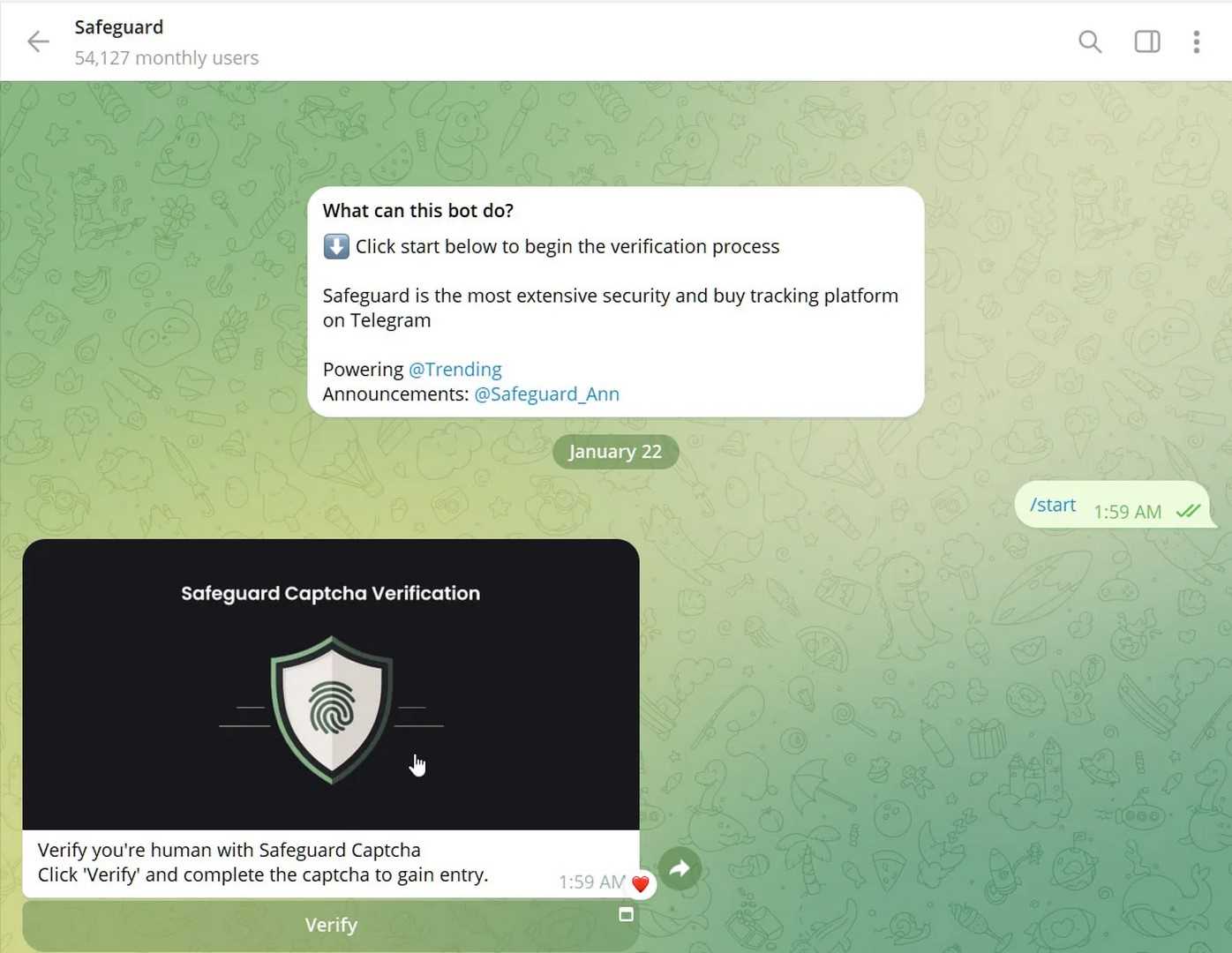

طبق بررسی های کارشناس شرکت سحاب این حمله که توسط تیم vx-underground شناسایی شده، یک نسخه جدید از تاکتیک "Click-Fix" است. در این روش، هکرها وانمود میکنند که یک سیستم کپچا یا تأیید هویت است و کاربران باید دستورات خاصی را اجرا کنند تا به یک کانال تلگرام بپیوندند.

ماه گذشته، محققان Guardio Labs و Infoblox نیز یک کمپین مشابه را فاش کردند که از صفحات تأیید کپچا استفاده میکرد و کاربران را وادار میکرد تا دستورات PowerShell را اجرا کنند. این دستورات در نهایت سیستم را به بدافزار آلوده میکردند.

راس اولبریکت: طعمهای برای فریب کاربران

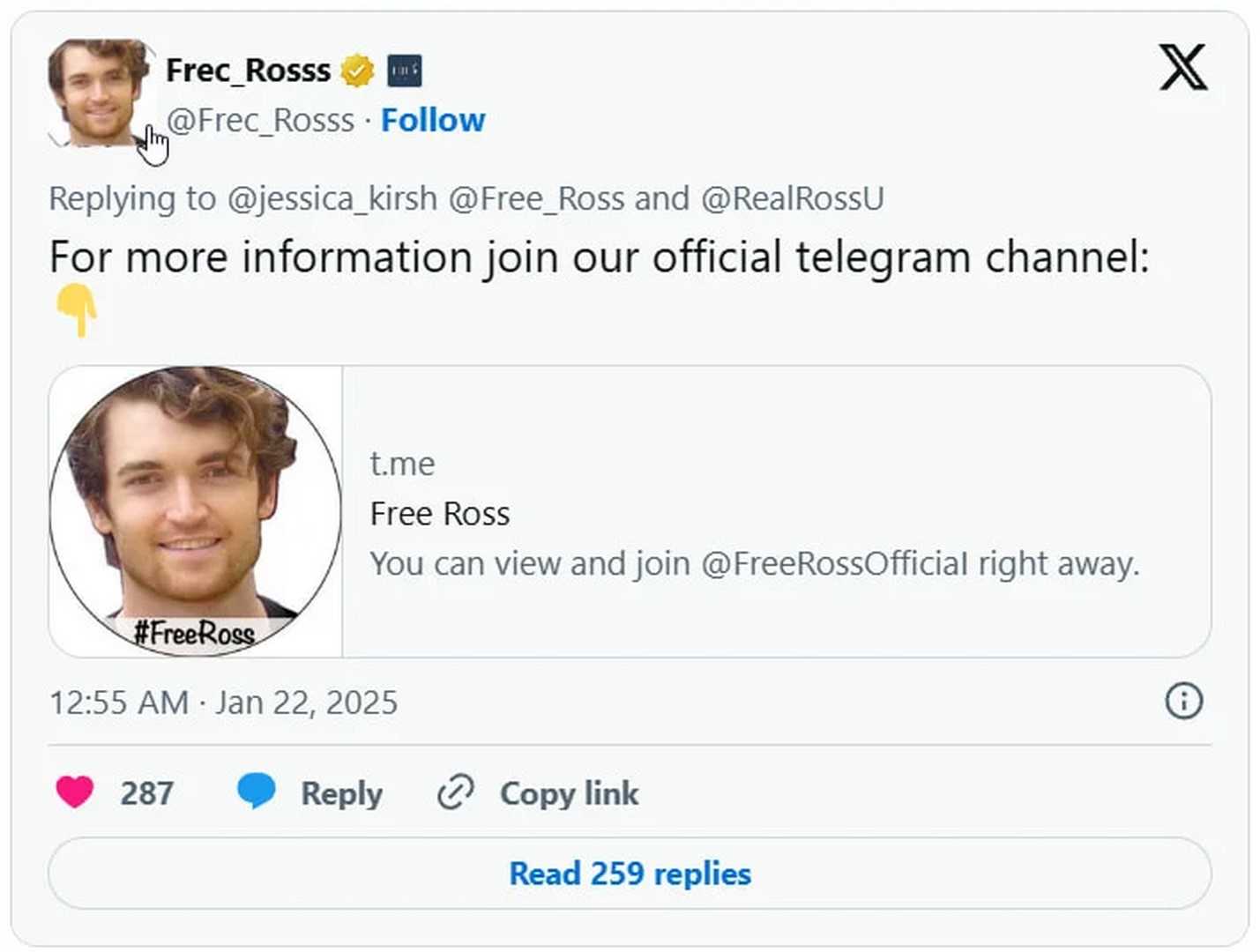

راس اولبریکت، بنیانگذار Silk Road، در سال ۲۰۱۵ به حبس ابد محکوم شد. برخی این حکم را بیشازحد دانستند، زیرا او تنها تسهیلکننده جرایم بود و شخصاً مرتکب آنها نشده بود. حتی دونالد ترامپ، رئیسجمهور سابق آمریکا، قول داد در صورت ریاستجمهوری، اولبریخت را عفو کند و دیروز به این قول خود عمل کرد.

هکرها از این فرصت استفاده کرده و با ایجاد حسابهای جعلی اما تأییدشده در X، کاربران را به کانالهای مخرب تلگرام هدایت کردند. این کانالها به عنوان پورتالهای رسمی راس اولبریکت معرفی شدهاند.

نحوه کار حمله: از تأیید هویت جعلی تا آلودگی سیستم

در این حمله، کاربران با یک درخواست تأیید هویت به نام "Safeguard" مواجه میشوند. این فرآیند جعلی کاربران را به یک برنامه کوچک (mini app) تلگرام هدایت میکند که یک دیالوگ تأیید هویت نمایش میدهد.

ارائه طعمه تأیید هویت

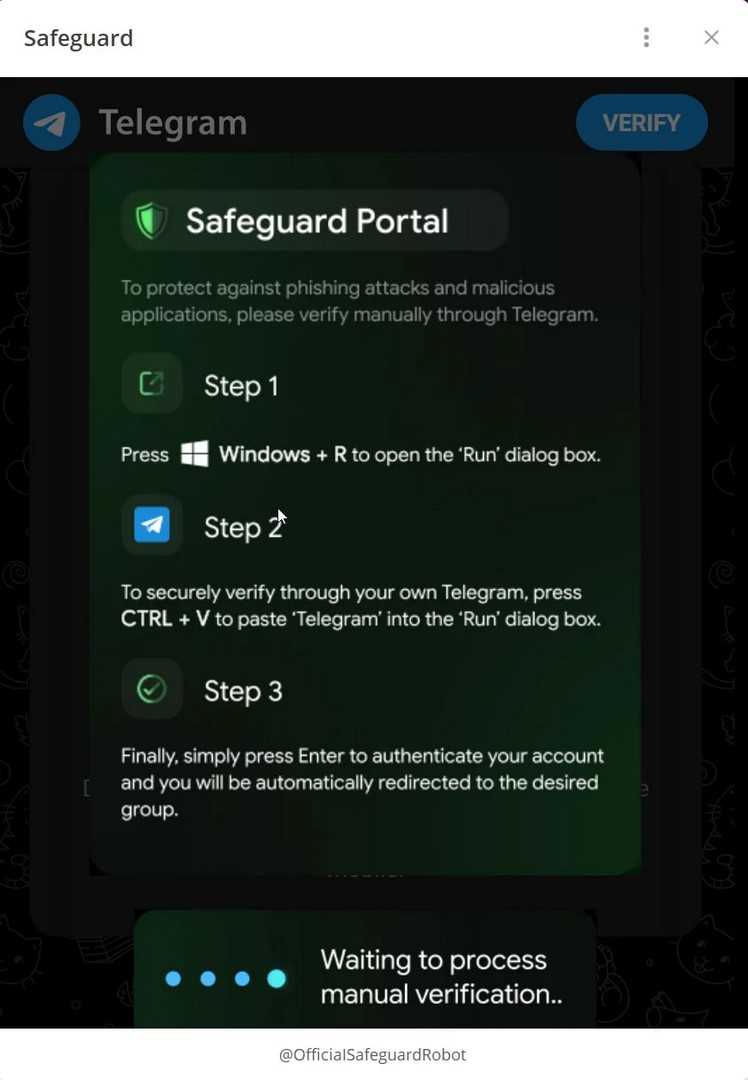

این برنامه بهطور خودکار یک دستور PowerShell را در کلیپبرد دستگاه کپی میکند و از کاربر میخواهد تا آن را در پنجره Run ویندوز Paste و اجرا کند. این دستور یک اسکریپت PowerShell را دانلود و اجرا میکند که در نهایت یک فایل ZIP از آدرس http://openline[.]cyou دانلود میکند.

فایل ZIP: دروازهای برای آلودگی سیستم

فایل ZIP دانلودشده شامل چندین فایل است، از جمله identity-helper.exe که طبق نظرات در VirusTotal، احتمالاً یک لودر Cobalt Strike است.

Cobalt Strike یک ابزار تست نفوذ است که معمولاً توسط هکرها برای دسترسی از راه دور به کامپیوترها و شبکهها استفاده میشود. این نوع آلودگیها اغلب مقدمهای برای حملات باجافزار و سرقت دادهها هستند.

دستورالعملهای دادهشده به قربانیان

چگونه از خود محافظت کنیم؟

-

هرگز دستورات ناشناخته را اجرا نکنید: هرگز چیزی را که از اینترنت کپی میکنید در پنجره Run ویندوز یا ترمینال PowerShell اجرا نکنید، مگر اینکه دقیقاً بدانید چه میکنید.

-

محتوای کلیپبرد را بررسی کنید: اگر در مورد محتوای کلیپبرد خود مطمئن نیستید، آن را در یک ویرایشگر متن Paste کنید و محتوای آن را بررسی کنید. هرگونه ابهام یا کد عجیب باید یک پرچم قرمز در نظر گرفته شود.

-

از ابزارهای امنیتی استفاده کنید: نرمافزارهای آنتیویروس و فایروال میتوانند از سیستم شما در برابر چنین حملاتی محافظت کنند.

واکنش تلگرام به این حمله

در تاریخ ۲۳ ژانویه، یک سخنگوی تلگرام به BleepingComputer اعلام کرد:

"تلگرام بهطور فعال بخشهای عمومی پلتفرم خود، از جمله رباتها و برنامههای کوچک (mini apps) را نظارت میکند و هرگونه محتوای مضر را حذف میکند. هر روز، مدیران میلیونها محتوای نقضکننده شرایط خدمات تلگرام را حذف میکنند."

مطالب مرتبط :

بحران امنیتی در PowerSchool | سرقت دادههای 62 میلیون دانشآموز و معلم

راهحل جدید گوگل برای مقابله با افزونههای مخرب در محیطهای سازمانی

هکرها به ۱۵,۰۰۰ دستگاه FortiGate متصل شده و تنظیمات و اعتبارنامه های VPN را افشا کردند.

هوشیار باشید و از خود محافظت کنید

این حمله نشان میدهد که هکرها چگونه از اخبار جنجالی و احساسات کاربران سوءاستفاده میکنند. با رعایت نکات امنیتی و هوشیاری، میتوانید از سیستم خود در برابر چنین تهدیداتی محافظت کنید. هرگز به درخواستهای تأیید هویت غیرمعمول اعتماد نکنید و قبل از اجرای هر دستوری، از بیخطر بودن آن اطمینان حاصل کنید.

به نظر شما، آیا پلتفرمهایی مانند تلگرام و X باید مسئولیت بیشتری در قبال محتوای مخرب و حملات سایبری که از طریق آنها انجام میشود، بپذیرند؟ یا فکر میکنید این مسئولیت کاملاً بر عهده کاربران است؟ نظرات خود را با ما به اشتراک بگذارید و بگویید چه راهحلهایی برای کاهش این نوع حملات پیشنهاد میدهید!

برای مطالعه بیشتر به BleepingComputer مراجعه بفرمایید